在网络安全领域,被动信息收集作为一种隐蔽的侦察手段,正逐渐成为黑客和渗透测试人员的关键技能。它允许攻击者在不直接与目标系统交互的情况下,通过第三方服务获取有价值的情报,从而大幅降低被发现的风险。本文将详细解析被动信息收集的原理、常用工具和方法,并探讨其在信息系统集成服务中的应用与防护。

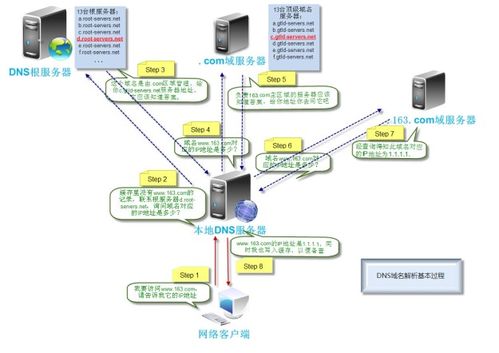

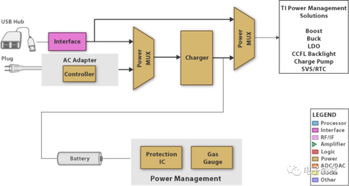

被动信息收集的核心在于利用公开或半公开的第三方资源,如搜索引擎、DNS记录、社交媒体平台、云服务API以及专业情报工具。这些服务通常由独立实体提供,攻击者可以匿名或伪装身份访问,避免留下直接痕迹。例如,通过Shodan或Censys等搜索引擎,黑客能够扫描目标暴露的端口、服务版本和漏洞信息;而利用Google Hacking技术,结合特定搜索语法,可挖掘目标网站的敏感文件或配置错误。WHOIS查询能揭示域名注册详情,社交媒体分析可获取员工信息和内部动态,这些数据共同构建目标的数字画像,为后续渗透测试奠定基础。

在黑客攻防实践中,被动信息收集是攻击链的第一步,旨在最小化攻击面。攻击者通过这种方式识别易受攻击的组件,如未加密的数据库或过时的软件,而无需触发目标的入侵检测系统(IDS)。例如,在一次模拟渗透测试中,安全专家使用Maltego工具聚合来自多个源的数据,映射出目标公司的网络拓扑和员工关系,从而设计出精准的社会工程学攻击。这种方法不仅高效,还因为依赖合法服务而难以追踪。

被动信息收集也带来了双重影响。对于信息系统集成服务而言,它既是威胁也是机遇。攻击者可能利用集成系统中的第三方API或云服务漏洞进行侦察,导致数据泄露;但另一方面,企业也可以借鉴这些技术进行自我评估,通过监控外部数据源来发现自身暴露的资产,从而加强防护。例如,集成服务提供商应定期审计公开信息,使用工具如theHarvester自动化收集自身数据,及时修补漏洞。

被动信息收集是网络安全中不可忽视的一环。它强调了在数字化时代,保护信息系统不仅需要主动防御,还需关注间接威胁。通过理解并应用这些方法,安全团队能更好地模拟真实攻击,提升整体防护能力,而企业在集成服务中融入这些策略,将有效降低风险,确保业务连续性。